保障工作站与服务器信任关系 等级保护视角下的综合监控系统安全解决方案

在信息技术运维与安全管理中,『服务器上的安全数据没有此工作站信任关系的计算机账户』是一个典型且关键的安全告警或配置问题。这一问题通常出现在基于域管理的Windows网络环境中,意味着特定工作站(客户端计算机)的计算机账户未被服务器(通常是域控制器或资源服务器)识别或信任,从而导致该工作站无法正常访问服务器上的安全数据或受保护资源。此问题若不及时解决,将直接影响业务系统的连续性与数据安全性,特别是在综合监控系统这类对实时性与可靠性要求极高的应用场景中。

从网络安全等级保护(以下简称“等保”)的制度框架出发,此类信任关系故障直接关联到等保2.0标准中的“安全计算环境”与“安全区域边界”等核心要求。一个设计完善的综合监控系统安全解决方案,必须将计算机账户、身份认证与访问控制作为基础安全架构的基石进行通盘考虑。

一、 问题根源深度分析

该告警的根源通常在于以下几个方面:

- 计算机账户丢失或损坏:工作站脱离域后重新加域,或计算机账户密码同步失败,导致其在活动目录(AD)中的账户信息异常。

- 信任关系手动重置:管理员在服务器或工作站端错误地重置了安全通道。

- 网络或域名解析问题:工作站无法与域控制器正常通信,导致身份验证失败。

- 时间同步差异:Kerberos认证协议严重依赖于时间同步,工作站与域控制器时间偏差过大将导致认证失败。

- 安全策略配置:域级别的安全策略(如账户策略、访问控制列表)错误地限制或删除了该工作站的访问权限。

二、 基于等保要求的综合安全解决方案

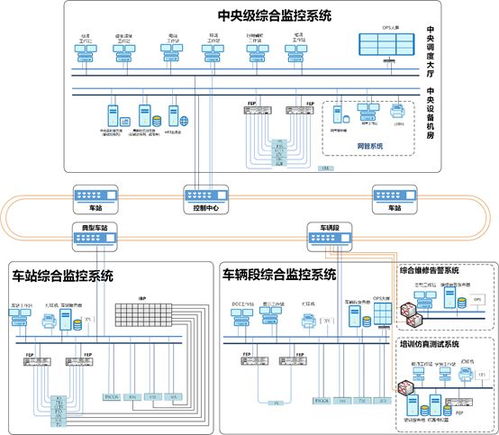

一个面向综合监控系统的、符合等保二级或三级要求的整体安全解决方案,应系统性地解决上述问题,并构建纵深防御体系。

1. 身份鉴别与访问控制(等保要求:安全计算环境)

- 强化账户生命周期管理:建立严格的计算机账户入域、变更、离域管理流程。利用组策略统一设置计算机账户密码更新周期,并监控其状态。

- 实施最小权限原则:为综合监控系统的工作站和服务器角色定义清晰的访问权限。服务器上存储安全数据的共享或目录,其访问控制列表(ACL)应精确到必要的计算机账户或安全组,避免使用“Everyone”等宽泛权限。

- 部署集中化认证审计:启用域控制器及关键服务器的详细身份认证日志(如Windows的Security日志),并集中收集分析。对“账户登录失败”(事件ID 4771、4776等)告警进行实时监控,快速定位信任关系故障。

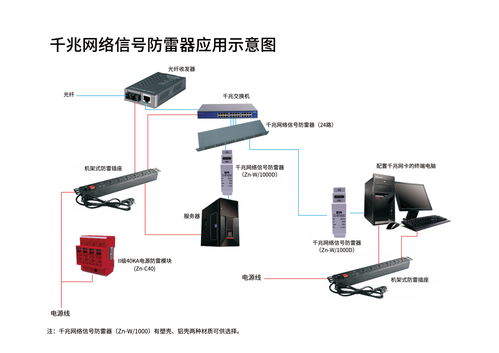

2. 安全区域边界防护(等保要求:安全区域边界)

- 网络分区与隔离:将综合监控系统的管理层(工程师站)、监控层(操作员站)、数据层(历史/实时数据库服务器)及过程控制层(PLC、传感器)进行合理的网络区域划分。通过防火墙/VLAN策略,严格控制各区域间的访问流量,确保只有授权的工作站能访问数据服务器所在区域。

- 入侵防范与恶意代码防护:在区域边界及关键工作站/服务器上部署网络及主机级入侵检测/防御系统(IDS/IPS)和防病毒软件,防止恶意软件破坏系统文件或窃取凭证导致信任关系异常。

3. 安全运维管理(等保要求:安全管理制度、安全管理机构)

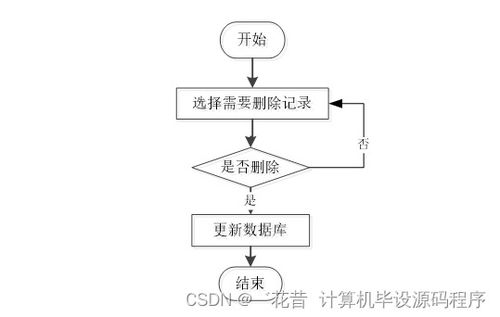

- 建立标准化运维规程:制定包含计算机账户故障在内的常见安全事件应急预案。明确故障排查步骤:首先检查网络连通性与DNS,其次验证时间同步,最后再执行重置计算机账户(

netdom reset命令)等操作。 - 定期安全评估与演练:定期对综合监控系统进行漏洞扫描、配置核查,模拟信任关系断裂等场景进行应急演练,检验解决方案的有效性。

4. 系统服务加固(关联“计算机系统服务”)

作为综合监控系统运行的基石,关键的Windows系统服务(如Netlogon、Kerberos Key Distribution Center、Windows Time)必须得到重点保护。

- 服务配置加固:遵循安全基线,将这些关键服务的启动类型设置为“自动”,运行账户设置为本地系统或指定的域账户,并禁用不必要的服务。

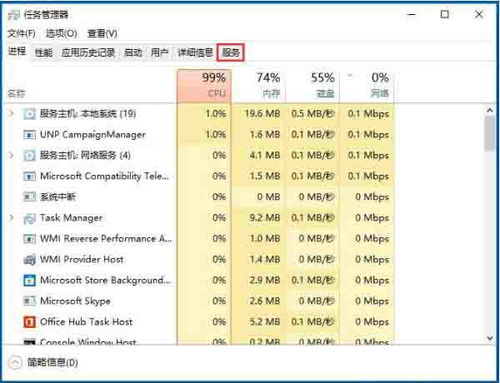

- 服务运行监控:通过运维监控平台(如Zabbix, Prometheus配合Windows Exporter)或SIEM系统,对关键系统服务的运行状态、CPU/内存占用进行持续监控,异常时及时告警。

三、

『服务器上的安全数据没有此工作站信任关系的计算机账户』绝非一个孤立的故障点,而是整个系统身份与访问管理链条中的一个风险信号。在综合监控系统的安全建设中,必须将其置于网络安全等级保护的框架下进行审视和应对。通过构建涵盖身份鉴别、边界防护、安全运维和系统加固的立体化解决方案,不仅能有效解决此类具体问题,更能全面提升系统对抗内外部威胁的整体韧性,确保监控数据的完整性、保密性和系统的持续可靠服务,最终满足国家法律法规与行业标准的安全合规要求。

如若转载,请注明出处:http://www.jiaoshibiji.com/product/66.html

更新时间:2026-02-25 14:57:34